El pasado martes 19 de octubre apareció la noticia del lanzamiento de la suite de seguridad más famosa en su versión comercial, Metasploit Pro 3.5. Entre las nuevas características, destacan la habilidad de identificar, auditar y explotar aplicaciones web, lanzar campañas de ingeniería social a gran escala, evasión de antivirus e IDS, trabajo colaborativo y generar informes personalizados. Además, Metasploit Pro permite hacer VPN Pivoting en capa 2, lo cual nos crea una interfaz virtual dentro de la red remota desde la que poder lanzar cualquier herramienta de seguridad.

La instalación es muy sencilla, tanto para Windows como para Linux. En caso de tener alguna duda, recomiendo seguir las guías de instalación y de usuario que se pueden encontrar en la web. Para probar la herramienta, Rapid7 pone a nuestra disposición una imagen de VmWare con servicios vulnerables.

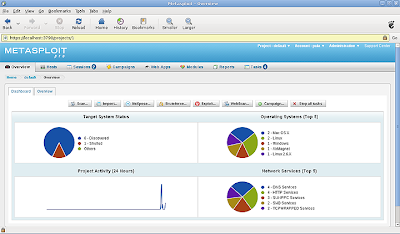

Vamos a ver de forma rápida la interfaz web y algunas de las nuevas opciones que hemos probado:

La interfaz es prácticamente igual que la de Metasploit Express. Tenemos un resumen del estado del proyecto donde se aprecian las estadísticas sobre estado de los hosts, sistemas operativos, actividad y servicios de red encontrados.

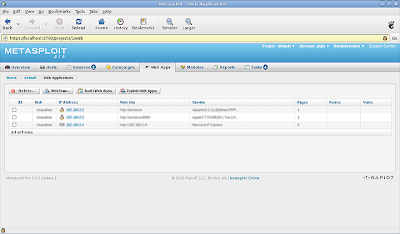

Esta es la pantalla de auditoría web automática. Las opciones se explican por sí solas: WebScan, Autit Web Apps y Exploit Web Apps.

Otra de las características que nos ha gustado es el apartado de Campaigns, desde donde podemos montar un servidor web que genere ataques de phishing, o explotar vulnerabilidades del navegador con solo visitar la página.

En la captura se ven las diferentes opciones para lanzar la campaña. Por ejemplo podemos configurar un envío masivo de correos electrónicos que redirijan a nuestra página especialmente creada. En una página posterior nos permite personalizar la página que se mostrará; aquí entra la habilidad o imaginación de cada uno para realizar un site creíble. También dispone de la opción de lanzar una campaña USB que nos creará los archivos necesarios para “dejar olvidado” un usb en lugares estratégicos. Aquí un ejemplo de campaña exitosa:

Como se ve en la imagen, se han obtenido 2 sesiones con el host después de explotar una vulnerabilidad de java.

Después de esto, en el apartado Sessions, podemos obtener evidencias de la intrusión, acceder al sistema de ficheros, realizar pivoting y obtener una shell en el navegador. Todo esto centralizado y accesible para todos los miembros del proyecto.

Por último, comentar el apartado Reports, que nos permite de forma fácil y rápida, generar informes sobre la auditoría. Entre los reportes que genera están el resumen ejecutivo, vulnerabilidades explotadas. Incluso hay un informe (Detailed Audit Report) donde se informa de todos los pasos que se han ejecutado en la auditoría.

Para terminar, comentar el precio de la herramienta, 15000$ por la licencia anual. Un precio prohibitivo para muchas empresas pero que sin duda, vale la pena probar, para lo que existe una versión trial totalmente funcional durante unos días, que hará las delicias de los pentesters. Happy hacking!

Fuente:

http://www.securityartwork.es/

12 de noviembre de 2010

9 de noviembre de 2010

[Katana v2.0] Pack de Distros para Pen-Testing

Bueno despues de muchos meses que vuelvo a postear..!!! en fin aqui les traigo esta herramienta muy util.

Katana Bootable:

Fuente:

http://www.hackfromacave.com/

Katana Bootable:

| Backtrack | Pen-Testing |

| the Ultimate Boot CD | System Tools |

| Ultimate Boot CD for Windows | Portable Windows (Not installed by default) |

| Ophcrack Live | Password Cracking |

| Puppy Linux | Minimalistic Linux |

| CAINE | Forensics |

| Trinity Rescue Kit | System Tools / Antivirus |

| Clonezilla | System Backup |

| Kon-Boot | System Password Bypass |

| Derik's Boot and Nuke | Wipe Disk |

La idea detrás de esta herramienta es reunir a todas las de las mejores distros de seguridad para ejecutarse desde una unidad USB.

Fuente:

http://www.hackfromacave.com/

24 de julio de 2010

Los delincuentes usan internet para ubicar y asaltar a sus víctimas

Los delincuentes usan internet para ubicar y asaltar a sus víctimas

No solo el uso comercial de la red se ha insertado en nuestro país, también la habilidad para delinquir a través de ella, según revelaron diversas firmas de seguridad

Pero así como los adelantos tecnológicos nos abren paso a un futuro prometedor, la delincuencia también avanza y no se queda de brazos cruzados. Recientes estudios realizados por diferentes firmas de seguridad han dejado constancia de que la ciberdelincuencia también ha evolucionado en los últimos años y de manera insospechada.

De los hackers tradicionales, la amenaza ha pasado ahora a bandas de delincuentes que utilizan la más alta tecnología que hay a su alcance para ubicar a sus víctimas y cometer ciberdelitos sistemáticos y profesionales.

Por ello, conocer sus procedimientos y técnicas resulta fundamental en estos días que se avecinan para mantener nuestra información y dinero a buen recaudo y estar protegidos en la red.

PROLIFERACIÓN DE DELITOS

Con el surgimiento de un nuevo estilo de vida on line, cada vez más amenazas afectan el pago por Internet, el comercio electrónico, las tiendas virtuales y, sobre todo, las redes sociales (Facebook, Twitter, My Space, entre otras).

Hoy las amenazas se orientan a sacar partido económico mediante la apropiación de bases de datos privadas, información financiera y de banca por Internet. Si usted es de los que cree que con el avance de las tecnologías, el “phishing” (estafa cibernética) ha dejado de ser una amenaza, está equivocado.

Hoy más que nunca el robo de identidad y de dinero por Internet vuelve a adquirir ribetes alarmantes, pero ya no a través de los conocidos correos maliciosos o spam, sino a través de las redes sociales y el uso cada vez más extendido de las tarjetas de crédito y débito.

CONCIENCIA PARA PREVENIR

Para la División de Investigación de Delitos de Alta Tecnología de la Policía Nacional no cabe duda de que esta nueva oleada de ciberdelincuencia tiene un componente de sofisticación tecnológica muy importante.

Hoy los delincuentes son conscientes de que, a medida que crece la adopción de nuevas tecnologías, aumentan las posibilidades para atacar a empresas, sean del tamaño que sean, e incluso a usuarios particulares, a los que rastrean a través de la red.

Por eso es importante seguir al pie de la letra algunas recomendaciones para evitar ser víctimas de fraudes electrónicos que puedan comprometer su dinero y seguridad.

Primero: no realice operaciones bancarias a través de redes abiertas disponibles en cafés, restaurantes, aeropuertos o cualquier otro lugar que cuente con este sistema.

Segundo: si va a realizar alguna transacción bancaria por medios electrónicos, hágalo en su casa u oficina, cierre cualquier otra ventana que tenga abierta en su computadora, sobre todo si está conectado a Facebook, Hotmail, My Space o Gmail, etc.

Demás está decirle que nunca pierda de vista su tarjeta de crédito o débito, y si debe realizar alguna operación en un cajero automático, hágalo solo y sin ayuda de nadie.

CLAVES

Un informe de Asbanc muestra que, al cierre del primer trimestre del 2010, el sistema financiero operó por los canales de atención modernos (digitales) S/.164,4 millones, lo que incluye banca por Internet y banca por celular.

Contrariamente a lo que se piensa, el fraude electrónico no supera actualmente el 1% de todo el riesgo operacional. Lo importante es que el usuario siga las recomendaciones de su banco.

DEL CONSULTOR

Educación para un uso seguro

Pese a las infinitas posibilidades que ofrece Internet como infraestructura económica y cultural para facilitar muchas de las actividades humanas y contribuir a una mejor satisfacción de nuestras necesidades y a nuestro desarrollo personal, su uso también conlleva riesgos, especialmente para los niños, los adolescentes y las personas que encuentran en la red de redes un medio para socializarse.

Pero los riesgos podrían paliarse aprendiendo técnicas para buscar la información y valorarla con juicio crítico, así como adquiriendo hábitos de trabajo en Internet que limiten la tendencia a la dispersión al buscar contenidos.

Antes uno podía manejar sin usar cinturón de seguridad. Hoy es una obligación usarlo. Lo mismo pasa en Internet. Antes las amenazas no eran muchas y uno podía darse el lujo de navegar sin protección. Hoy es imprescindible contar con sistemas de seguridad para evitar ataques de todo tipo.

VÍCTOR JAÚREGUI. Consumer manager

EL DATO

Operaciones por cajero automático

Según la Asociación de Bancos (Asbanc), a marzo de este año el número de operaciones realizadas por cajero automático fue de 37’151.118.

Fuente: El Comercio

No solo el uso comercial de la red se ha insertado en nuestro país, también la habilidad para delinquir a través de ella, según revelaron diversas firmas de seguridad

El avance de la tecnología informática y de las telecomunicaciones ha permitido el uso del dinero electrónico (tarjetas de crédito y débito) que, con sus beneficios y desventajas, es una realidad creciente que cada vez involucra a más personas en el Perú: estudiantes, profesionales dependientes e independientes, empresarios de los segmentos pyme y mediana empresa, usuarios de banca por teléfono y cajeros automáticos, entre otros.

Pero así como los adelantos tecnológicos nos abren paso a un futuro prometedor, la delincuencia también avanza y no se queda de brazos cruzados. Recientes estudios realizados por diferentes firmas de seguridad han dejado constancia de que la ciberdelincuencia también ha evolucionado en los últimos años y de manera insospechada.

De los hackers tradicionales, la amenaza ha pasado ahora a bandas de delincuentes que utilizan la más alta tecnología que hay a su alcance para ubicar a sus víctimas y cometer ciberdelitos sistemáticos y profesionales.

Por ello, conocer sus procedimientos y técnicas resulta fundamental en estos días que se avecinan para mantener nuestra información y dinero a buen recaudo y estar protegidos en la red.

PROLIFERACIÓN DE DELITOS

Con el surgimiento de un nuevo estilo de vida on line, cada vez más amenazas afectan el pago por Internet, el comercio electrónico, las tiendas virtuales y, sobre todo, las redes sociales (Facebook, Twitter, My Space, entre otras).

Hoy las amenazas se orientan a sacar partido económico mediante la apropiación de bases de datos privadas, información financiera y de banca por Internet. Si usted es de los que cree que con el avance de las tecnologías, el “phishing” (estafa cibernética) ha dejado de ser una amenaza, está equivocado.

Hoy más que nunca el robo de identidad y de dinero por Internet vuelve a adquirir ribetes alarmantes, pero ya no a través de los conocidos correos maliciosos o spam, sino a través de las redes sociales y el uso cada vez más extendido de las tarjetas de crédito y débito.

CONCIENCIA PARA PREVENIR

Para la División de Investigación de Delitos de Alta Tecnología de la Policía Nacional no cabe duda de que esta nueva oleada de ciberdelincuencia tiene un componente de sofisticación tecnológica muy importante.

Hoy los delincuentes son conscientes de que, a medida que crece la adopción de nuevas tecnologías, aumentan las posibilidades para atacar a empresas, sean del tamaño que sean, e incluso a usuarios particulares, a los que rastrean a través de la red.

Por eso es importante seguir al pie de la letra algunas recomendaciones para evitar ser víctimas de fraudes electrónicos que puedan comprometer su dinero y seguridad.

Primero: no realice operaciones bancarias a través de redes abiertas disponibles en cafés, restaurantes, aeropuertos o cualquier otro lugar que cuente con este sistema.

Segundo: si va a realizar alguna transacción bancaria por medios electrónicos, hágalo en su casa u oficina, cierre cualquier otra ventana que tenga abierta en su computadora, sobre todo si está conectado a Facebook, Hotmail, My Space o Gmail, etc.

Demás está decirle que nunca pierda de vista su tarjeta de crédito o débito, y si debe realizar alguna operación en un cajero automático, hágalo solo y sin ayuda de nadie.

CLAVES

Un informe de Asbanc muestra que, al cierre del primer trimestre del 2010, el sistema financiero operó por los canales de atención modernos (digitales) S/.164,4 millones, lo que incluye banca por Internet y banca por celular.

Contrariamente a lo que se piensa, el fraude electrónico no supera actualmente el 1% de todo el riesgo operacional. Lo importante es que el usuario siga las recomendaciones de su banco.

DEL CONSULTOR

Educación para un uso seguro

Pese a las infinitas posibilidades que ofrece Internet como infraestructura económica y cultural para facilitar muchas de las actividades humanas y contribuir a una mejor satisfacción de nuestras necesidades y a nuestro desarrollo personal, su uso también conlleva riesgos, especialmente para los niños, los adolescentes y las personas que encuentran en la red de redes un medio para socializarse.

Pero los riesgos podrían paliarse aprendiendo técnicas para buscar la información y valorarla con juicio crítico, así como adquiriendo hábitos de trabajo en Internet que limiten la tendencia a la dispersión al buscar contenidos.

Antes uno podía manejar sin usar cinturón de seguridad. Hoy es una obligación usarlo. Lo mismo pasa en Internet. Antes las amenazas no eran muchas y uno podía darse el lujo de navegar sin protección. Hoy es imprescindible contar con sistemas de seguridad para evitar ataques de todo tipo.

VÍCTOR JAÚREGUI. Consumer manager

EL DATO

Operaciones por cajero automático

Según la Asociación de Bancos (Asbanc), a marzo de este año el número de operaciones realizadas por cajero automático fue de 37’151.118.

Fuente: El Comercio

11 de julio de 2010

Securitytube

Esta es una herramienta asi como youtube pero la particularidad de esta contiene videos de Seguridad en la que podemos ver revision de seguridad o como se vulnera algun tipo de equipos para saber como protegemos. Es un dato que dejo ahi para algun interesado

Fuente: http://securitytube.net/

Fuente: http://securitytube.net/

7 de julio de 2010

[UserAssist] Descube aplicaciones que se ejecutaron en Windows

Esta aplicación nos permite visualizar una lista de los programas que fueron ejecutados en un sistema Windows, junto a la cantidad de veces que cada programa se ejecutó, y la última fecha y hora de utilización.

Windows Explorer suele mostrar esta información en la parte izquierda del Start menu de XP, y la lista de los programas usados frecuentemente es guardada en la Registry de Windows bajo la siguiente key:

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Explorer \ UserAssist

Su autor, Didier Stevens, publicó UserAssist junto al código fuente del programa en su website. Para poder utilizar UserAssist, primero hay que tener instalado el .NET Framework 2.0 runtime.

Fuente: http://blog.didierstevens.com

Descarga

1 de julio de 2010

La Policía, Microsoft y entidades bancarias crean página web para combatir estafas y ‘hackers’

Las denuncias por delitos informáticos en el país se elevaron en más de 160% en los últimos dos años, informó la División de Investigación de Delitos de Alta Tecnología (Divindat) de la Policía

La División de Investigación de Delitos de Alta Tecnología (Divindat) de la Policía Nacional se unió a Microsoft Perú y a tres bancos para crear Bancasegura.net, un portal web que busca evitar que delincuentes sigan ‘hackeando’ correos electrónicos, para cometer estafas electrónicas y apropiarse de los datos de usuarios de Internet.

La página web une al Banco de Crédito del Perú, Interbank y Scotiabank para combatir ataques electrónicos mediante la educación y prevención, pues según la Divindat, el número de denuncias por delitos informáticos en el Perú se elevó en más de 160% en los últimos dos años.

“Gran parte de los fraudes pasan desapercibidos frente a los usuarios, las técnicas desarrolladas por los hackers son cada vez más novedosas. No solo se debe estar muy atento con los sitios web que se visita; además, tenemos que contar con herramientas que nos ayuden a identificar estos engaños, que a simple vista pasamos por alto”, expresó el jefe de la Divindat, Óscar Gonzales.

Por su parte, el gerente de Audiencias Técnicas de Microsoft, Jorge Oblitas, refirió que el objetivo de Bancasegura.net es que el usuario se sienta seguro y confiado al momento de realizar una transacción bancaria por Internet.

Fuente: Elcomercio

La División de Investigación de Delitos de Alta Tecnología (Divindat) de la Policía Nacional se unió a Microsoft Perú y a tres bancos para crear Bancasegura.net, un portal web que busca evitar que delincuentes sigan ‘hackeando’ correos electrónicos, para cometer estafas electrónicas y apropiarse de los datos de usuarios de Internet.

La página web une al Banco de Crédito del Perú, Interbank y Scotiabank para combatir ataques electrónicos mediante la educación y prevención, pues según la Divindat, el número de denuncias por delitos informáticos en el Perú se elevó en más de 160% en los últimos dos años.

“Gran parte de los fraudes pasan desapercibidos frente a los usuarios, las técnicas desarrolladas por los hackers son cada vez más novedosas. No solo se debe estar muy atento con los sitios web que se visita; además, tenemos que contar con herramientas que nos ayuden a identificar estos engaños, que a simple vista pasamos por alto”, expresó el jefe de la Divindat, Óscar Gonzales.

Por su parte, el gerente de Audiencias Técnicas de Microsoft, Jorge Oblitas, refirió que el objetivo de Bancasegura.net es que el usuario se sienta seguro y confiado al momento de realizar una transacción bancaria por Internet.

Fuente: Elcomercio

27 de junio de 2010

MetaShield Protector limpiar metadatos en office y otros

Esta una solución para evitar la fuga de información en documentos ofimáticos a través de su publicación en sitios web. Para ello, el documento ofimático antes de ser entregado será limpiado en memoria por el componente, llegando al cliente una copia totalmente limpia de metadatos e información oculta.

Para cada uno de los sitios se podrá personalizar cuales son los formatos de documento que han de ser limpiados de metadatos para ese sitio. En esta versión del producto se puede activar la limpieza para documentos Microsoft Office en binario, es decir, versiones desde Microsoft Office 97 a 2003, de ficheros .doc, .xls, .pps o .ppt, ficheros de versiones OOXML para Microsoft Office 2007, tipo docx, xlsx, ppsx o pptx, ficheros en formato PDF y ficheros de OpenOffice de tipo sxw, ods, odp, odt y odg.

Fuente: http://www.metashieldprotector.com/

Descarga:

Version 32bits

Version 64bits

Limpiar metadatos con Metaextractor (SOLO para usuarios de OpenOffice)

Este software está diseñado para proteger las webs corporativas contra la fuga de metadatos por medio de documentos ofimáticos creados en Open Office de tipo sxw, ods, odp, odt y odg.

Fuente: http://oometaextractor.codeplex.com/

Descarga

Fuente: http://oometaextractor.codeplex.com/

Descarga

26 de junio de 2010

Recopilacion de Evidencia

Cuando procedemos a recopilar informacion de un medio que ha sido comprometido en un delito, hay que utilizar algunas herramienta de Software y Hardware para recuperar la posible evidencia e información sin manipular el medio de investigacion, ya que, podriamos resultar implicados.

Cuando procedemos a recopilar informacion de un medio que ha sido comprometido en un delito, hay que utilizar algunas herramienta de Software y Hardware para recuperar la posible evidencia e información sin manipular el medio de investigacion, ya que, podriamos resultar implicados. El número de copias que se realicen de las evidencias, fotografias del ambiente de donde se encontraba el medio instalado junto a las demás evidencias, deben quedar bajo la custodía del Fiscal que intervino en esta diligencia. Este Fiscal posteriormente, o en este mismo acto derivara las evidencias para que estas puedan ser evaluadas por un Perito Forense(La "opinión" de este es valida en el proceso legal).Esto permitira que nuestra evidencia tenga valides en la corte.

Por ningun motivo se debe realizar la instalación de software en el medio a analizar, se debe tratar de inmovilizar el equipo (es decir realizar una incautación de la evidencia y ponerla bajo resguardo).Mientras que el caso no cuente autoridad juridica pertinente no se podrá proceder la incautación de la evidencia.

En Perú, se requiere la presencia de un representante del Ministerio Publico (FISCAL), y la incautación de las evidencias deberan realizarlo los agente policiales o alguna persona especializada en estos casos (con autorización y designación por parte del Ministerio Público)

Recopilado por Maverick

21 de junio de 2010

Cabezeras de las extensiones de Archivos

Aqui una ayudita con las cabezeras en hexadecimal de algunas extensiones con las que no podemos encontrar en una investigación.Se ordena por:

Codigo hexadecimal

Extensión del Archivo

Descripción ASCII

Fuente: http://www.garykessler.net/library/file_sigs.html

Codigo hexadecimal

Extensión del Archivo

Descripción ASCII

Fuente: http://www.garykessler.net/library/file_sigs.html

Análisis de Documentos .Doc con DocScrubber

DocScrubber permite el análisis de “Comprometedores” documentos de Word, ya que, almacenan más datos de los que se pueden ver.

Un Script creado en Perl, read_open_xml.pl para obtener los metadatos de los archivos de Office Word 2007 en formato docx.

Existe una herramienta escrita en perl de Harlan Carvey. Este módulo extrae información. Otro beneficio del módulo es que extrae información adicional del contenido OLE(Object Linking and Embedding ) del archivo. Primero extrae información sobre el OLE “trash bin” donde puede ser ocultada data útil.

Fuente: http://www.javacoolsoftware.com/docscrubber.html

Descarga

Un Script creado en Perl, read_open_xml.pl para obtener los metadatos de los archivos de Office Word 2007 en formato docx.

Existe una herramienta escrita en perl de Harlan Carvey. Este módulo extrae información. Otro beneficio del módulo es que extrae información adicional del contenido OLE(Object Linking and Embedding ) del archivo. Primero extrae información sobre el OLE “trash bin” donde puede ser ocultada data útil.

Fuente: http://www.javacoolsoftware.com/docscrubber.html

Descarga

20 de junio de 2010

Análisis de thumbs con vinetto desde Linux

Tipos de Thumbsnails

Los sistemas Windows (98, ME, 2000, XP y Server 2003) puede almacenar Thumbsnails (miniaturas) y los metadatos de los archivos de imagen contenidos en los directorios de sus sistemas de archivos FAT32 o NTFS.

Las miniaturas y los metadatos asociados se almacenan en archivos Thumbs.db.

Los archivos Thumbs.db son indocumentados OLE(Object Linking and Embedding for Databases, algunas veces tambien denominado OLEDB u OLE-DB ) archivos estructurados.

Una vez que un archivo de imagen ha sido eliminado del sistema de archivos, la imagen de metadatos relacionados y asociados permanecen almacenados en el archivo Thumbs.db. Así, los datos contenidos en esos archivos Thumbs.db son una fuente útil de información para el investigador forense.

Requerimientos:

Python-2.3 o más reciente.

PIL (Python Imaging Library) 1.1.5 o más reciente. PIL es usada para la reconstruccion de Thumbnails(Miniaturas) del tipo 1

Uso:

vinetto [OPTIONS] [-s] [-U] [-o DIR] Archivo

options:

--version show program's version number and exit

-h, --help show this help message and exit

-o DIR write thumbnails to DIR

-H write html report to DIR

-U use utf8 encodings

-s create symlink of the image realname to the numbered name in

DIR/.thumbs

Por Ejemplo:

Como mostrar los metadatos de un archivo Thumbs.db

$ vinetto /path/to/Thumbs.db

Cómo extraer las imágenes relacionadas con una carpeta o directorio

$ vinetto -o /tmp/vinetto_output /path/to/Thumbs.db

Como extraer los thumbnails relacionados a una carpeta y crear un reporte en html previsualizando los thumbnails a travez del buscador de mis favoritos.

$ vinetto -Ho /tmp/vinetto_output /path/to/Thumbs.db

Cómo obtener un reporte de metadatos de todos los archivos no borrados Thumbs.db contenidos en una partición

$ find /mnt/hda2 -iname thumbs.db -printf "\n==\n %p \n\n" -exec vinetto {} \; 2>/tmp/vinetto_err.log >/tmp/vinetto_hda2.txt

Fuente: http://vinetto.sourceforge.net/

Descargas

Los sistemas Windows (98, ME, 2000, XP y Server 2003) puede almacenar Thumbsnails (miniaturas) y los metadatos de los archivos de imagen contenidos en los directorios de sus sistemas de archivos FAT32 o NTFS.

Las miniaturas y los metadatos asociados se almacenan en archivos Thumbs.db.

Los archivos Thumbs.db son indocumentados OLE(Object Linking and Embedding for Databases, algunas veces tambien denominado OLEDB u OLE-DB ) archivos estructurados.

Una vez que un archivo de imagen ha sido eliminado del sistema de archivos, la imagen de metadatos relacionados y asociados permanecen almacenados en el archivo Thumbs.db. Así, los datos contenidos en esos archivos Thumbs.db son una fuente útil de información para el investigador forense.

Requerimientos:

Python-2.3 o más reciente.

PIL (Python Imaging Library) 1.1.5 o más reciente. PIL es usada para la reconstruccion de Thumbnails(Miniaturas) del tipo 1

Uso:

vinetto [OPTIONS] [-s] [-U] [-o DIR] Archivo

options:

--version show program's version number and exit

-h, --help show this help message and exit

-o DIR write thumbnails to DIR

-H write html report to DIR

-U use utf8 encodings

-s create symlink of the image realname to the numbered name in

DIR/.thumbs

Por Ejemplo:

Como mostrar los metadatos de un archivo Thumbs.db

$ vinetto /path/to/Thumbs.db

Cómo extraer las imágenes relacionadas con una carpeta o directorio

$ vinetto -o /tmp/vinetto_output /path/to/Thumbs.db

Como extraer los thumbnails relacionados a una carpeta y crear un reporte en html previsualizando los thumbnails a travez del buscador de mis favoritos.

$ vinetto -Ho /tmp/vinetto_output /path/to/Thumbs.db

Cómo obtener un reporte de metadatos de todos los archivos no borrados Thumbs.db contenidos en una partición

$ find /mnt/hda2 -iname thumbs.db -printf "\n==\n %p \n\n" -exec vinetto {} \; 2>/tmp/vinetto_err.log >/tmp/vinetto_hda2.txt

Fuente: http://vinetto.sourceforge.net/

Descargas

Herramienta Forense para el Analisis de Archivos

Windows File Analizer

Cuando se realizan pruebas forenses sobre equipos Windows hay ciertos ficheros que tienen una especial importancia, vital en algunos casos.Esta aplicación decodifica y analiza algunos archivos especiales usados por Windows . Estos archivos contienen información muy interesante para el examinador forense. Por ejemplo el fichero thumbs.db consiste en una pequeña base de datos en donde se guardan las últimas imagenes que se han visto en Windows por el usuario, es una forma mas de acelerar las futuras consultas de las imágenes. Otro fichero importante puede ser el index.dat que contiene todo el registro por donde el usuario ha navegado.

Windows File Analyzer nos permite analizar los siguientes tipos de ficheros:

•Thumbs.db: permite analizar las imagenes que ha registrado este fichero

•Papelera de reciclaje: nos permite analizar los archivos que hay en la papelera de reciclaje

•Accesos directos: WFA nos permite analizar los accesos directos en busca de fechas de última modificación y fechas de creación

•Index.dat: nos permite analizar la información de la navegación (páginas visitadas, cookies, etc)

•Carpeta Prefetch: el prefetch es el sistema que utiliza Windows para mejorar el rendimiento del SO y lo utiliza sobre las aplicaciones mas empleadas. Con esta información podemos saber cuales son las aplicaciones mas utilizadas y sus ultimas fechas de utilización por el usuario.

Fuente: http://www.mitec.cz/wfa.html

Consultas: Prefetch

Descarga

Cuando se realizan pruebas forenses sobre equipos Windows hay ciertos ficheros que tienen una especial importancia, vital en algunos casos.Esta aplicación decodifica y analiza algunos archivos especiales usados por Windows . Estos archivos contienen información muy interesante para el examinador forense. Por ejemplo el fichero thumbs.db consiste en una pequeña base de datos en donde se guardan las últimas imagenes que se han visto en Windows por el usuario, es una forma mas de acelerar las futuras consultas de las imágenes. Otro fichero importante puede ser el index.dat que contiene todo el registro por donde el usuario ha navegado.

Windows File Analyzer nos permite analizar los siguientes tipos de ficheros:

•Thumbs.db: permite analizar las imagenes que ha registrado este fichero

•Papelera de reciclaje: nos permite analizar los archivos que hay en la papelera de reciclaje

•Accesos directos: WFA nos permite analizar los accesos directos en busca de fechas de última modificación y fechas de creación

•Index.dat: nos permite analizar la información de la navegación (páginas visitadas, cookies, etc)

•Carpeta Prefetch: el prefetch es el sistema que utiliza Windows para mejorar el rendimiento del SO y lo utiliza sobre las aplicaciones mas empleadas. Con esta información podemos saber cuales son las aplicaciones mas utilizadas y sus ultimas fechas de utilización por el usuario.

Fuente: http://www.mitec.cz/wfa.html

Consultas: Prefetch

Descarga

18 de junio de 2010

Cómo usar el IE 8 de navegación InPrivate?

Para mantener tu historial de navegación sin registros. InPrivate navegación en IE 8 ayuda a prevenir que alguien más podría estar usando su computadora de ver donde ha visitado y lo que miró en la web.

Básicamente te permite navegar por Internet anónimamente. Cuando se inicia la navegación InPrivate, Internet Explorer abre una nueva ventana.

La protección que ofrece la navegación InPrivate sólo es en efecto durante el tiempo que utilice esa ventana. Puede abrir tantas fichas como desee en la ventana, y todos serán protegidos por la navegación InPrivate.

Para abrir la navegación InPrivate, haga clic a continuación, elija Seguridad de exploración InPrivate:

Aparecerá una nueva ventana. Usted debería ver el InPrivate etiqueta de la nueva ventana. Utilícelo para navegar por páginas web que usted no debe registrarse.

Tome nota, sólo con las ventanas InPrivate etiquetas no se registran - todas las demás ventanas de IE se registran en la historia.

Esta es una buena opción si desea visitar una página en privado en un ordenador compartido. La forma tradicional es para borrar la historia después de navegar manualmente la dirección URL - podría ser problemático y puede perder otros temas como "cookies" y subsidiarios URL.

Si lo que desea es borrar la historia, puede hacerlo haciendo clic en el borrar historial de navegación bajo el menú de Seguridad:

Todas las páginas de su navegado en la historia registrada en IE serán borrados.

Fuente : http://www.online-tech-tips.com/

Básicamente te permite navegar por Internet anónimamente. Cuando se inicia la navegación InPrivate, Internet Explorer abre una nueva ventana.

La protección que ofrece la navegación InPrivate sólo es en efecto durante el tiempo que utilice esa ventana. Puede abrir tantas fichas como desee en la ventana, y todos serán protegidos por la navegación InPrivate.

Para abrir la navegación InPrivate, haga clic a continuación, elija Seguridad de exploración InPrivate:

Aparecerá una nueva ventana. Usted debería ver el InPrivate etiqueta de la nueva ventana. Utilícelo para navegar por páginas web que usted no debe registrarse.

Tome nota, sólo con las ventanas InPrivate etiquetas no se registran - todas las demás ventanas de IE se registran en la historia.

Esta es una buena opción si desea visitar una página en privado en un ordenador compartido. La forma tradicional es para borrar la historia después de navegar manualmente la dirección URL - podría ser problemático y puede perder otros temas como "cookies" y subsidiarios URL.

Si lo que desea es borrar la historia, puede hacerlo haciendo clic en el borrar historial de navegación bajo el menú de Seguridad:

Todas las páginas de su navegado en la historia registrada en IE serán borrados.

Fuente : http://www.online-tech-tips.com/

17 de junio de 2010

PhotoRec, Digital Picture and File Recovery

Software de recuperación de datos diseñado para recuperar archivos perdidos incluyendo video, documentos, archivos de los discos duros, CD-ROM, y por imágenes perdidas de memoria de la cámara digital(de ahí el nombre de FotoRec) . PhotoRec ignora el sistema de archivos y va después de los datos subyacentes, por lo que seguirá funcionando incluso si su sistema de archivo de los medios de comunicación se ha visto gravemente dañado o formateado.

Fuente: http://www.cgsecurity.org/wiki/PhotoRec

Descarga

Windows

Linux kernel 2.6

Linux kernel 2.4

Etiquetas:

Herramientas Linux,

Herramientas Windows

15 de junio de 2010

AnalogX TextScan

Proporciona una forma rápida y fácil de encontrar los detalles de casi cualquier programa. AnalogX textSCAN busca cualquier archivo binario para una cadena de longitud mínima y máxima, para luego, devolver todas las apariciones de forma ordenada . Pero no se detiene allí, sino que también tiene la capacidad de identificar la mayoría de las funciones y dentro del DLL de un archivo, e incluso tiene la capacidad de extraer tanto cadenas char y unichar. Este es un gran primer paso para conseguir una mejor comprensión de lo que está sucediendo dentro de un programa que te interesa.

Fuente : http://www.analogx.com/

Descarga

Winen.exe herramienta para creación de imagen bit a bit de la memoria RAM

Los ejecutables Winen puede funcionar como una herramienta de línea de comandos. Puede ejecutar Winen.exe desde una unidad USB que se enchufan en la máquina objetivo. Usted necesita privilegios de administrador local.

Si puede ejecutar Winen.exe desde una unidad USB y le solicitará la información necesaria necesarias para crear el archivo de imagen.

Winen 64 bits

Winen 32bits

Si puede ejecutar Winen.exe desde una unidad USB y le solicitará la información necesaria necesarias para crear el archivo de imagen.

Winen 64 bits

Winen 32bits

14 de junio de 2010

Disk Explorer

Este explorardor de discos brinda acceso a bajo nivel de su disco duro. Puede cambiar varios a puntos de vista, como hexadecimal, texto, directorio, las entradas de MFT, la tabla de particiones, registro de inicio.

Fuente : http://www.runtime.org/diskexplorer.htm

Desacargas:

Versión NTFS

Versión FAT

Verisón LINUX

Etiquetas:

Herramientas Linux,

Herramientas Windows

13 de junio de 2010

Facebook se convierte en prueba de infidelidad ante un divorcio

Evidencias llegan a través de las principales redes sociales. Álbumes, perfiles o tweets sirven en los juicios

El marido lo negó, pero un amigo en común de la pareja encontró unas fotos en Facebook en que se observa al hombre con una botella de cerveza en la mano y bebiéndola. Las imágenes fueron presentadas en el juzgado y la mujer ganó el caso.

PRUEBAS SÓLIDAS

“Facebook es una gran fuente de evidencia “, dijo Altshuler. “Son pruebas sólidas, porque él es el autor. ¿Cómo se puede negar eso?”, indicó a la CNN.

El letrado explicó que las redes sociales han creado pruebas de valor incalculable para el mundo jurídico, sobre todo en los casos de divorcio.

En ese sentido, los álbumes de fotos, perfiles, comentarios en el muro, actualizaciones de estado o tweets se convierten en pruebas y pistas en los juicios.

Por estas razones, algunos abogados ya están aconsejando a sus clientes que se enfrenten a un divorcio o custodia, que tengan cuidado con la actualización de estados y verifiquen quién es realmente un “amigo”.

Fuente: http://elcomercio.pe/

Hace poco una clienta de unos 30 años llegó al despacho de Ken Altshuler, abogado de Carolina del Norte, solicitando el divorcio de su marido. La mujer demandó a su cónyuge por haber vuelto a caer en el alcoholismo y quería alejarse de él por eso.

El marido lo negó, pero un amigo en común de la pareja encontró unas fotos en Facebook en que se observa al hombre con una botella de cerveza en la mano y bebiéndola. Las imágenes fueron presentadas en el juzgado y la mujer ganó el caso.

PRUEBAS SÓLIDAS

“Facebook es una gran fuente de evidencia “, dijo Altshuler. “Son pruebas sólidas, porque él es el autor. ¿Cómo se puede negar eso?”, indicó a la CNN.

El letrado explicó que las redes sociales han creado pruebas de valor incalculable para el mundo jurídico, sobre todo en los casos de divorcio.

En ese sentido, los álbumes de fotos, perfiles, comentarios en el muro, actualizaciones de estado o tweets se convierten en pruebas y pistas en los juicios.

Por estas razones, algunos abogados ya están aconsejando a sus clientes que se enfrenten a un divorcio o custodia, que tengan cuidado con la actualización de estados y verifiquen quién es realmente un “amigo”.

Fuente: http://elcomercio.pe/

12 de junio de 2010

Cálculo de Hash

Para el cálculo de has pueden visitar FileFormat donde prodan ver en cálculo del hash con los diferentes algoritmos.

Función del hash en el Computo Forense

Una función de hash es una función para resumir o identificar probabilísticamente un gran conjunto de información, dando como resultado un conjunto imagen finito generalmente menor (un subconjunto de los números naturales por ejemplo). Varían en los conjuntos de partida y de llegada y en cómo afectan a la salida similitudes o patrones de la entrada. Una propiedad fundamental del hashing es que si dos resultados de una misma función son diferentes, entonces las dos entradas que generaron dichos resultados también lo son.

El hash puede ser utilizado para posteriormente la integridad de la evidencia de la imagen forense cuando es creada.

Existen dos Tipos de algoritmos de hashing MD5 Y SHA:

MD5

En criptografía, MD5 (abreviatura de Message-Digest Algorithm 5, Algoritmo de Resumen del Mensaje 5) es un algoritmo de reducción criptográfico de 128 bits ampliamente usado

La codificación del MD5 de 128 bits es representada típicamente como un número de 32 dígitos hexadecimal. El siguiente código de 28 bytes ASCII será tratado con MD5 y veremos su correspondiente hash de salida:

MD5("Esto sí es una prueba de MD5") = e99008846853ff3b725c27315e469fbc

Un simple cambio en el mensaje nos da un cambio total en la codificación hash, en este caso cambiamos dos letras, el «sí» por un «no».

MD5("Esto no es una prueba de MD5") = dd21d99a468f3bb52a136ef5beef5034

Otro ejemplo sería la codificación de un campo vacío:

MD5("") = d41d8cd98f00b204e9800998ecf8427e

VER MAS SOBRE MD5

SHA

La familia SHA (Secure Hash Algorithm, Algoritmo de Hash Seguro) es un sistema de funciones hash criptográficas relacionadas de la Agencia de Seguridad Nacional de los Estados Unidos y publicadas por el National Institute of Standards and Technology (NIST). El primer miembro de la familia fue publicado en 1993 es oficialmente llamado SHA. Sin embargo, hoy día, no oficialmente se le llama SHA-0 para evitar confusiones con sus sucesores. Dos años más tarde el primer sucesor de SHA fue publicado con el nombre de SHA-1. Existen cuatro variantes más que se han publicado desde entonces cuyas diferencias se basan en un diseño algo modificado y rangos de salida incrementados: SHA-224, SHA-256, SHA-384, y SHA-512 (llamándose SHA-2 a todos ellos).

En 1998, un ataque a SHA-0 fue encontrado pero no fue reconocido para SHA-1, se desconoce si fue la NSA quien lo descubrió pero aumentó la seguridad del SHA-1.

VER MAS SOBRE SHA

Fuente: es.wikipedia.org/wiki/Hash

El hash puede ser utilizado para posteriormente la integridad de la evidencia de la imagen forense cuando es creada.

Existen dos Tipos de algoritmos de hashing MD5 Y SHA:

MD5

En criptografía, MD5 (abreviatura de Message-Digest Algorithm 5, Algoritmo de Resumen del Mensaje 5) es un algoritmo de reducción criptográfico de 128 bits ampliamente usado

La codificación del MD5 de 128 bits es representada típicamente como un número de 32 dígitos hexadecimal. El siguiente código de 28 bytes ASCII será tratado con MD5 y veremos su correspondiente hash de salida:

MD5("Esto sí es una prueba de MD5") = e99008846853ff3b725c27315e469fbc

Un simple cambio en el mensaje nos da un cambio total en la codificación hash, en este caso cambiamos dos letras, el «sí» por un «no».

MD5("Esto no es una prueba de MD5") = dd21d99a468f3bb52a136ef5beef5034

Otro ejemplo sería la codificación de un campo vacío:

MD5("") = d41d8cd98f00b204e9800998ecf8427e

VER MAS SOBRE MD5

SHA

La familia SHA (Secure Hash Algorithm, Algoritmo de Hash Seguro) es un sistema de funciones hash criptográficas relacionadas de la Agencia de Seguridad Nacional de los Estados Unidos y publicadas por el National Institute of Standards and Technology (NIST). El primer miembro de la familia fue publicado en 1993 es oficialmente llamado SHA. Sin embargo, hoy día, no oficialmente se le llama SHA-0 para evitar confusiones con sus sucesores. Dos años más tarde el primer sucesor de SHA fue publicado con el nombre de SHA-1. Existen cuatro variantes más que se han publicado desde entonces cuyas diferencias se basan en un diseño algo modificado y rangos de salida incrementados: SHA-224, SHA-256, SHA-384, y SHA-512 (llamándose SHA-2 a todos ellos).

En 1998, un ataque a SHA-0 fue encontrado pero no fue reconocido para SHA-1, se desconoce si fue la NSA quien lo descubrió pero aumentó la seguridad del SHA-1.

VER MAS SOBRE SHA

Fuente: es.wikipedia.org/wiki/Hash

10 de junio de 2010

Analisis Forense a Dispositivos Moviles

Tulp2g es una herramienta sólo para plataformas Windows y que requiere, desde esta nueva versión, .NET 2.0 para poder funcionar. Es un buen producto, sobre todo teniendo en cuenta que la gran mayoría de herramientas forenses para móviles es de tipo comercial y no se caracterizan precisamente por ser baratas.

Este es un desarrollo del Netherlands Forensic Institute, y su principal objetivo es la extracción y decodificación de datos de dispositivos móviles, concretamente, teléfonos móviles y tarjetas SIM, ya que pese a que TULP2G pretende ser un framework de forensia completo, en la actualidad los plugins que trae están orientados a teléfonos y SIMs exclusivamente.

Fuente: http://tulp2g.sourceforge.net/

Descarga

9 de junio de 2010

Rastreo de emails

Cuándo ingresemos a nuestras bandejas de entrada casi pasa inadvertida la forma en que nuestros emails se distribuyen a través de la red. Sin embargo por la misma razón nosotros como investigadores podemos saber desde donde fue enviado un email.Por ejemplo, en el caso especifico de hotmail, si le hacemos click derecho a un email (Lo he probado con un email que venga desde hotmail también) y seleccionamos en donde dice ver código fuente nos mostrará algo así :

X-Message-Delivery: Vj0xLjE7dXM9MDtsPTA7YT0xO0Q9MTtTQ0w9MA==

X-Message-Status: n:0

X-SID-PRA: Nombre del Remitente xxxxxxxxxxx@hotmail.com

X-SID-Result: Pass

Tue, 8 Jun 2010 19:29:45 -0700

Received: from SNT114-W26 ([65.55.90.136]) by snt0-omc3-s26.snt0.hotmail.com with Microsoft SMTPSVC(6.0.3790.4675);

Tue, 8 Jun 2010 19:29:44 -0700

Message-ID:

Return-Path: XXXXXXXXX@hotmail.com

Content-Type: multipart/alternative;

La cabezera de este mail puede ser analizada en http://www.gaijin.at/olsmailheader.php .Por seguridad cambie los datos originales.En el lugar de las aspas rojas nos va mostrar la ip de donde se originó el email, y algunos datos del mail.La examinación en este tipo de casos es desde abajo hacia arriba, es decir, los datos de mas abajo son datos del remitente y los de arriba del receptor.

Por otro lado para entender un poco más el recorrido que hace el email pueden ver la siguiente imágen.

X-Message-Delivery: Vj0xLjE7dXM9MDtsPTA7YT0xO0Q9MTtTQ0w9MA==

X-Message-Status: n:0

X-SID-PRA: Nombre del Remitente xxxxxxxxxxx@hotmail.com

X-SID-Result: Pass

X-AUTH-Result: PASS

X-Message-Info: JGTYoYF78jHQDSMsSC45TCUp1O1fhD9+piHXJ0isbvxn8tfP2hdBZ4M81oIH1nukzxfaZB/5eSoaBpn2rz4LhCsG6DXZUl0Q

Received: from snt0-omc3-s26.snt0.hotmail.com ([65.55.90.165]) by BAY0-PAMC1-F7.Bay0.hotmail.com with Microsoft SMTPSVC(6.0.3790.4675);Tue, 8 Jun 2010 19:29:45 -0700

Received: from SNT114-W26 ([65.55.90.136]) by snt0-omc3-s26.snt0.hotmail.com with Microsoft SMTPSVC(6.0.3790.4675);

Tue, 8 Jun 2010 19:29:44 -0700

Message-ID:

Return-Path: XXXXXXXXX@hotmail.com

Content-Type: multipart/alternative;

boundary="_ef52347c-0378-4afc-8836-4e13cfe63efd_"

X-Originating-IP: [XXX.XXX.XXX.XXX]La cabezera de este mail puede ser analizada en http://www.gaijin.at/olsmailheader.php .Por seguridad cambie los datos originales.En el lugar de las aspas rojas nos va mostrar la ip de donde se originó el email, y algunos datos del mail.La examinación en este tipo de casos es desde abajo hacia arriba, es decir, los datos de mas abajo son datos del remitente y los de arriba del receptor.

Luego una vez que se tiene la ip pueden acudir a esta página http://www.whois.sc/ en la cual se les dará información acerca del servidor que los envió.

Por otro lado para entender un poco más el recorrido que hace el email pueden ver la siguiente imágen.

Etiquetas:

Herramientas on-line,

Metodologia Forense

Deshabilitar la escritura de los USB

Es muy impotante antes de hacer una imagen bit a bit por ejemplo de una memoria USB se debe realizar un cambio al registro de Windows, porque de no ser asi modificariamos la evidencia (USB) con lo cual podriamos resultar implicados de alguna manera.

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\StorageDevicePolicies]

“WriteProtect”=dword:00000001

EnableUSB

DisableUSB

Una vez que hace el cambio en el registro, tendras que reiniciar el sistema para que los cambios surtan efecto. También se debe tener en cuenta que si estas usando este truco, debes asegurarte que los usuarios no son administradores en el equipo, ya que podría fácilmente cambiar esta configuración.

Esto funciona en Windows Vista también.

Fuente: http://www.howtogeek.com/

Etiquetas:

Herramientas Windows,

Metodologia Forense

Partition Find and mount 2.31

Partition Find & Mount implementa un nuevo concepto recuperación de particiones perdidas o borradas, también trabajará en el caso que el boot record (incluyendo el Master Boot Record) esta dañada, sobrescrita o perdida.

Fuente: http://findandmount.com/

Descarga

8 de junio de 2010

Forense al registro de Windows

El registro de Windows contiene jerarquicamente valores de configuracion almacenados en archivos con extension propia. Dentro de los archivos hay un conjunto organizado de hives(colmenas) que conforman bloques en si mismos del registro. En cada hive existe una lista keys(llaves), todas estas llaves tienen un nombre/valor y subkeys. Todas estas se encutran ubicadas en una de las 5 hives del registro.

El registro contiene informacion valiosa para el investigador que apoya en el aspecto del analisis forense.Aqui se almacenan configuraciones y opciones que contiene el Sistema Operativo Windows tanto como a bajo nivel como tambien las ejecuciones en la plataforma:Kernel, Drivers, services, SAM, interfaze de usuario, aplicaciones de tercero, todos estos utilizan el registro de Windows.

En ejecutar >Regedit o que es lo mismo win + r >Regedit

En el Regitro tenemos las 5 llaves Matriz que son:

HKEY_CLASSES_ROOT (HKCR): Almacena asociación de archivos, e información

de Microsoft Component Object Model (DCOM).

HKEY_CURRENT_USER (HKCU): Almacena información específica del usuario,

perfiles de usuarios, uso de aplicaciones, actividad individual de internet.

HKEY_LOCAL_MACHINE (HKLM): Almacena configuración del hardware y software

como también la configuración de seguridad del sistema.

HKEY_USERS (HKU): Almacena toda la información de configuración de todos los

usuarios del sistema.

HKEY_CURRENT_CONFIG (HKCC): Almacena cualquier información de la

configuración del hardware existente. No es muy utilizado en una investigación.

HKEY_DYN_DATA (HKDD) (Win 9X) Almacena datos dinámicos.

El editor de registro nos muestra la estrucuta logica.Fisicamente es almacenado en varios archivos.Windows almacena el registro en archivos binarios separados llamados hives, para cada hive, windows crea copia de respaldo de cada respectivo hive que restaura el hive durante una falla en el boot del sistema

HKLM\SAM > SAM, SAM.LOG

HKLM\SECURITY > SECURITY, SECURITY.LOG

HKLM\SOFTWARE > software, software.LOG, software.sav

HKLM\SYSTEM > system, system.LOG, system.sav

HKLM\HARDWARE > (Dynamic/Volatile Hive)

HKU\.DEFAULT > default, default.LOG, default.sav

HKU\SID > NTUSER.DAT // HKU\SID_CLASSES > UsrClass.dat, UsrClass.dat.LOG

Ubicaciones del registro de archivo Windows: (Windows NT/2000/XP/2003 )

* HKEY_CURRENT_USER: Ubicado bajo el directorio del perfil del usuario

(Documents and Settings\Profilename\NTUser.dat en 2000/XP/2003 o

%SYSTEMROOT%\profiles\Profilename\NTUser.dat en NT)

* HKEY_CURRENT_CONFIG: Tomado del archivo HKEY_LOCAL_MACHINE\SYSTEM

* HKEY_CLASSES_ROOT: Tomado de los archivos HKEY_CURRENT_USER y

HKEY_LOCAL_MACHINE\SOFTWARE.

* HKEY_LOCAL_MACHINE\

HARDWARE: Una llave dinámica construida por Windows al inicio.

SAM: %SYSTEMROOT%\System32\Config\SAM

SECURITY: %SYSTEMROOT%\System32\Config\SECURITY

SOFTWARE: %SYSTEMROOT%\System32\Config\SOFTWARE

SYSTEM: %SYSTEMROOT%\System32\Config\SYSTEM

HKEY_USERS: Construida de los archivos de perfil de usuario NTUser.dat.

Para visualizar los archivos del registro estan en C:\Windows\System32\config , para verlos tienen que hacer la imagen bit a bit que esta en una de las entradas de mayo en este blog, y luego usar el registry que esta aqui mismo.Espero que les sirva.

Borra de forma segura Discos duros y memorias USB con Disk Wipe

Formatear una tarjeta de memoria o un disco externo no asegura que quede totalmente limpio. Normalmente suelen quedar restos de los ficheros eliminados.

Disk Wipe es un borrador de discos en dos pasos. Primero formatea la unidad, y luego aplica uno de los siete algoritmos de borrado seguro disponibles, como el GOST, el HMG o los del DoD.

Disk Wipe es un borrador de discos ideal en aquellas situaciones en las que necesites asegurarte que el disco quede libre de información confidencial

Fuente: http://www.diskwipe.org/

Descarga

6 de junio de 2010

Npros .... Una muy buena opción para iniciar en el Computo Forense en el Peru

Bueno el motivo por el cual deje de postear por poco mas de una semana es porque segui un curso de Fundamentos de Computo Forense con esta empresa altamente recomendable y el capacitador Alonso Caballero a mi parecer hizo una exposicion del tema muy objetiva con interesantes propuestas, tambien dictan otros temas como hacking etico, etc.

Para mas informacion: http://www.npros.com.pe/

Para mas informacion: http://www.npros.com.pe/

Registry viewer 1.6 Herramienta para analizar el registro de Windows

AccessData Registry Viewer te permite ver el contenido del sistema de registros de Windows en funcionamiento. A diferencia de Windows Editor del Registro, que muestra sólo el sistema actual del Registro, Registry Viewer te permite ver archivos de registro de cualquier del sistema. Registry Viewer también permite acceder a un registro de almacenamiento protegido, que contiene las contraseñas, nombres de usuario, y otra información no accesible en el Editor del Registro de Windows.

Descarga

Fuente: http://www.accessdata.com/

28 de mayo de 2010

Adobe responsabiliza a Apple por lentitud de Flash en Mac

Adobe responsabiliza a Apple por lentitud de Flash en Mac

Según un portavoz de Adobe, Apple es responsable de los problemas de compatibilidad entre Flash y los dispositivos portátiles iPhone e iPad.

Según un portavoz de Adobe, Apple es responsable de los problemas de compatibilidad entre Flash y los dispositivos portátiles iPhone e iPad.

La impresión generalizada entre los usuarios de Macintosh es que Flash funciona con lentitud en esa plataforma, en comparación con la rapidez con que Flash es ejecutado en Windows. En Mac, Flash ocasiona una carga importante en el procesador, generando calor y mayor uso del ventilador.

Según Steve Allison, evangelista de Adobe, esta situación es atribuible únicamente a Apple y su actitud frente a desarrolladores externos. En una entrevista con ComputerSweden, Allison indica que Apple anteriormente no ha permitido a desarrolladores externos aprovechar directamente la capacidad del hardware. “Se nos ha obligado a colocar todo encima del sistema operativo, lo que resulta en una carga extraordinaria para el procesador".

Esta situación cambió con la versión más reciente de Mac OS X, ya que el nuevo interfaz de programación de aplicaciones (API) permite a los desarrolladores aprovechar directamente la capacidad del hardware. Adobe ha anunciado que esta característica contribuirá a mejorar Flash para Mac.

“Ahora tenemos la posibilidad de sumergirnos en el hardware y desarrollar un nuevo reproductor, que no esté colocado encima del sistema operativo. Por lo tanto, la próxima versión de Flash funcionará mejor en Mac", concluyó Steve Allison.

El tema ha causado amplia polémica entre ambas empresas. Cabe señalar que una reciente comparativa en que se evaluó el desempeño de Flash en un teléfono con el nuevo sistema operativo Android 2.2 llegó a la conclusión que el navegador de Android se ralentiza al activar Flash .

Las reacciones de Adobe han ido desde pedir a Apple "irse al diablo" hasta declarar "amamos a Apple"

Fuente : Diario ti

Según un portavoz de Adobe, Apple es responsable de los problemas de compatibilidad entre Flash y los dispositivos portátiles iPhone e iPad.

Según un portavoz de Adobe, Apple es responsable de los problemas de compatibilidad entre Flash y los dispositivos portátiles iPhone e iPad. Apple ha debido explicar las razones que la llevaron a excluir la plataforma Flash de Adobe en sus unidades móviles. En abril, Steve Jobs, presidente de Apple, se refirió al tema en una carta abierta titulada "Reflexiones sobre Flash". Entre otras cosas, Jobs critica el rendimiento de la batería y la seguridad de Flash.

La impresión generalizada entre los usuarios de Macintosh es que Flash funciona con lentitud en esa plataforma, en comparación con la rapidez con que Flash es ejecutado en Windows. En Mac, Flash ocasiona una carga importante en el procesador, generando calor y mayor uso del ventilador.

Según Steve Allison, evangelista de Adobe, esta situación es atribuible únicamente a Apple y su actitud frente a desarrolladores externos. En una entrevista con ComputerSweden, Allison indica que Apple anteriormente no ha permitido a desarrolladores externos aprovechar directamente la capacidad del hardware. “Se nos ha obligado a colocar todo encima del sistema operativo, lo que resulta en una carga extraordinaria para el procesador".

Esta situación cambió con la versión más reciente de Mac OS X, ya que el nuevo interfaz de programación de aplicaciones (API) permite a los desarrolladores aprovechar directamente la capacidad del hardware. Adobe ha anunciado que esta característica contribuirá a mejorar Flash para Mac.

“Ahora tenemos la posibilidad de sumergirnos en el hardware y desarrollar un nuevo reproductor, que no esté colocado encima del sistema operativo. Por lo tanto, la próxima versión de Flash funcionará mejor en Mac", concluyó Steve Allison.

El tema ha causado amplia polémica entre ambas empresas. Cabe señalar que una reciente comparativa en que se evaluó el desempeño de Flash en un teléfono con el nuevo sistema operativo Android 2.2 llegó a la conclusión que el navegador de Android se ralentiza al activar Flash .

Las reacciones de Adobe han ido desde pedir a Apple "irse al diablo" hasta declarar "amamos a Apple"

Fuente : Diario ti

26 de mayo de 2010

Apple supera a Microsoft y se convierte en la mayor firma tecnológica

La capitalización de mercado de la compañía fundada por Steve Jobs subió a 227.000 millones de dólares

Nueva York (EFE). La eterna rivalidad entre Apple y Microsoft alcanzó hoy un nuevo hito: Apple Inc se convirtió en la mayor firma tecnológica del mundo por capitalización de mercado.

La capitalización de mercado de Apple subió a 227.000 millones de dólares, con lo que superó a Microsoft que rondaba los 226.550 millones de dólares, y se convirtió en la segunda mayor compañía del índice S&P 500. La mayor empresa del mercado por capitalización bursátil es la petrolera Exxon Mobil Corp.

La capitalización bursátil de una compañía es el valor que esta tiene en la bolsa (la cotización de cada acción multiplicada por el número total de acciones) y, por tanto, refleja en cuánto valora el mercado a esa compañía, con independencia del patrimonio real que tenga.

UN POCO DE HISTORIA

Nacida en 1976, Apple siempre había sido vista como la empresa marginal que fabricaba computadoras para un sector muy concreto de la población, los Macintosh, que además eran más caros que los ordenadores personales (PC).

Sin embargo, con la revolución que supuso en el mercado el lanzamiento de dispositivos móviles como el iPod , el iTouch y el iPhone , Apple dio un salto de gigante que ahora pretende alargar aún más con su exitoso ordenador plano iPad .

MALAS PREDICCIONES DE DELL

Muchos analistas no podrían haber predicho hace unos años que algo así ocurriría e incluso el propio Michael Dell, fundador del fabricante de la que durante muchos años fue la mayor empresa de PCs del mundo, dijo en 1997 que lo mejor que podía hacer Apple era cerrar y devolver el dinero a sus accionistas.

Hoy en día Dell ni siquiera vale una décima parte del valor bursátil de la conocida empresa con el logotipo de la manzana mordida.

BILL GATES, SALVADOR DE APPLE

Hasta tal punto la competencia estaba tan descompensada en los años noventa que Bill Gates , el fundador de Microsoft y por entonces ya el hombre más rico del mundo, invirtió 150 millones de dólares en Apple y se comprometió a no vender en tres años, para contribuir así a su recuperación.

Ese mismo año se decidió el regreso a la compañía como consejero delegado de Steve Jobs , el informático que creó Apple en el garaje de su casa con un amigo y que doce años antes había sido expulsado de la empresa por el consejo de administración.

A partir de la inversión de Gates, ambas firmas incluso colaboraron para que Microsoft, ya entonces líder mundial del software para PCs, fabricara una versión especial de su popular programa Office destinada al sistema operativo de Macintosh, por entonces el producto estrella y principal seña de identidad de Apple.

SITUACIÓN ACTUAL

Hoy en día los Mac no son ni siquiera uno de cada diez ordenadores vendidos en el mundo, pero Apple ha diversificado su cartera de productos, apostando siempre por el diseño, y por ejemplo su tienda virtual iTunes es la mayor del mundo para adquirir productos de música.

Mientras tanto, Microsoft se ha tenido que enfrentar a innumerables problemas relacionados con su posición dominante en el mercado del software y a una tremenda piratería de sus programas, al tiempo que los analistas dudan sobre su capacidad para reducir su dependencia de Office y Windows y encontrar un nuevo mercado donde despuntar con fuerza y ganar impulso.

Fuente: http://www.134internet.com/

25 de mayo de 2010

AL FIN FEDORA 13......!!!!!!

Como siempre, Fedora continúa el desarrollo (http://www.fedoraproject.org/wiki/Red_Hat_contributions) y ofrece lo último en software libre y de código abierto (http://www.fedoraproject.org/wiki/Features). Las siguientes secciones ofrecen un pequeño resumen de los cambios más significativos desde el último lanzamiento de Fedora. Para conocer más detalles acerca de otras características incluídas en Fedora 13 diríjase a las páginas wiki correspondientes que explican los objetivos y muestran su progreso.

Fuente: http://fedoraproject.org/es/

Descargas

FEDORA 13 ESCRITORIO GNOME

______________________________

FEDORA 13 ESCRITORIO KDE

____________________________

FEDORA 13 ESCRITORIO LXDE

____________________________

FEDORA 13 ESCRITORIO XFCE

24 de mayo de 2010

Google Chrome OS v0.4

Google Chrome OS es un proyecto llevado a cabo por la compañía Google para desarrollar un sistema operativo basado en web(en la nube). A través de su blog oficial, Google anunció el 7 de julio de 2009 que Google Chrome OS será un sistema realizado en base a código abierto (GNU/Linux) y orientado inicialmente para miniportátiles, estando disponible en el segundo semestre de 2010. Funcionará sobre microprocesadores con tecnología x86 o ARM.

La compañía Google ha declarado que el código fuente del proyecto Google Chrome OS fue liberado a finales de 2009. Aunque el sistema se basa en un kernel Linux, tendrá un gestor de ventanas propio de Google, en lugar de GNOME o KDE, que son utilizados en la mayoría de distribuciones Linux de escritorio. Google planea incorporar la colaboración de la comunidad de software libre para ayudar en el desarrollo del proyecto.

El día 19 de noviembre de 2009 se presentó el sistema Chrome Os al mundo. Basado en Debian, una distribución de Linux, se trata de una extensión del famoso buscador. Trata de mantener la filosofía que siempre ha caracterizado a Google manteniendo los datos en servidores externos y no en los ordenadores personales, con lo que mejorar así los posibles daños de archivos o incluso filtraciones de virus. Se anunció también la característica más importante: no tener aplicaciones instaladas en el ordenador. Esto último es debido a la posibilidad de ejecutar aplicaciones desde internet, evitando así filtraciones o mal funcionamiento de los programas, y permitiendo una mejor actualización de ellos.

Descarga

Video de instalacion

22 de mayo de 2010

HTML5, Flash y la lucha por los estándares en la web. Tendencia 2010

El anuncio del iPad ha puesto la lucha por los estándares en la web, Flash y HTML 5 bajo el foco del "hype" que siempre rodea a los lanzamientos de Apple. Lo cierto es que aunque ahora esté en su momento de apogeo en lo que a cobertura informativa se refiere, la toma de posturas respecto a qué tecnologías se utilizarán para la web del futuro viene sucediéndose en los últimos años. En esta película hay varios actores y, aunque Apple va a tener su peso, lo cierto es que apostaría por Google y Microsoft - además de Adobe - como principales protagonistas de la trama. "El bueno, los feos y los malos", versión estándares web

El bueno, HTML5

El rol de bueno de película está siendo otorgado casi sin discusión a HTML5, el nuevo estándar que trae la vaga promesa de librarnos de los runtimes propietarios en la web. Y es que aunque Adobe ha hecho esfuerzos liberando herramientas, el runtime de Flash sigue siendo código propietario y no está en las quinielas que lo liberen. Su apuesta es que los algoritmos de procesamiento de gráficos vectoriales siguen siendo una ventaja competitiva y guardan las patentes como oro en paño.

HTML5 trae la posibilidad de que el vídeo - terreno dominado casi por completo por Flash - pueda distribuirse sin pasar por el aro de Adobe. Curiosamente esto hace que otro debate sobre estándares abiertos en los codecs cobre mayor actualidad, Youtube y otros actores están apostando por la fórmula "HTML5 + H.264 como códec", algo que Mozilla entre otros no aceptan al no ser un codec abierto (JaviPas lo resume). Aquí tenemos otra batalla económica, quienes han optado por codecs abiertos como Theora+Vorbis+Ogg no pagan las patentes de H.264, pero pueden sufrir los costes de mayor coste de ancho de banda al perder en compresión (más información al respecto en el blog de Dailymotion y aNieto2K.

No se trata en todo caso, sólo del vídeo, HTML5 es muy relevante en otros aspectos del desarrollo web, desde las RIA (aplicaciones ricas), como soporte offline, gestión de errores, unificación del renderizado de la página... Víctor hace tiempo hizo un especial con las novedades de HTML 5 en Anexom.

Los malos, Flash de Adobe y Silverlight de Microsoft

A Microsoft y a Adobe les toca el papel de malos en esta película. Ambos tienen una apuesta firma por runtimes propietarios como motor de la web, algo que rompe la propia naturaleza de la red: acceso desde cualquier nodo, sea cual sea la tecnología cliente. Flash ha logrado un nivel razonable de calidad multiplataforma y como explica Enrique un porcentaje de instalaciones brutal en ordenadores personales. Su frontera más significativa son los móviles (a pesar de ofrecer "Flash de verdad") y las plataformas cerradas, donde no es ni de lejos tan relevante. En vídeo se han convertido en la tecnología por excelencia, con un gran negocio de licencias y herramientas de desarrollo, pero los últimos movimientos hacen aparecer negros nubarrones en su visión de ser el nuevo Java.

En el lado de Microsoft, llevan años con lo misma tónica con Silverlight, maravilla técnica que casi nadie utiliza. Apostar por una tecnología propietaria de Redmond para construir el futuro de la web es algo que muy pocos están considerando una buena idea, a pesar de que como producto Silverlight es brillante. Aunque parezca un disparate, veo antes a Microsoft liberando Silverlight que a Adobe, que tiene mucho más que perder.

Los feos, Google, Apple... y de nuevo Microsoft

Apple lleva años rechazando Flash en iPhone y vuelve a poner el debate sobre la mesa con iPad. Sin embargo, los actores principales en la lucha entre HTML5, Flash y Silverlight son, en mi opinión, Google y Microsoft. El primero con una apuesta decidida por HTML5 desde hace años como explica este artículo de O´reilly, a pesar de lo cual algunos como Scoble le señalan como posible salvador de Flash atendiendo a su competencia con Apple. No lo creo, Google lleva mucho tiempo detrás de HTML5 en cuyo desarrollo ha influido y rechazando Flash y Silverlight a la hora de construir sus aplicaciones web.

Pero quien tiene gran parte de llave que puede acelerar la adopción de HTML5 es Microsoft con el soporte en Internet Explorer actor sin el cuál no se puede pensar en llegar al gran público en la web "de verdad". Apple puede restringir qué tecnologías se ejecutan en sus dispositivos cerrados, Google y otros pueden intentar empujar HTML5, pero hoy día desarrollar una aplicación web que no funcione en Explorer es renunciar a gran parte de los usuarios... y no sólo a los poco expertos, también a muchos corporativos en cuyas empresas sólo está hmologado el uso del navegador de Microsoft.

El desenlace de la película

Todavía no sabemos el final, pero sí mucho de los intereses que se entretejen en ella. En 2010 probablemente no sepamos cómo acaba, pero sí es probable que asistamos al continuo acose y derribo de Flash, para el que Adobe no parece encontrar socios de garantías que lo defiendan. Si no hay un giro inesperado en el mercado de los navegadores - que tiende de una forma pausada al fin de la hegemonía de Explorer - será Microsoft quien tenga la llave para acelerar un proceso en el que parece que tiene poco que ganar: imponer Silverlight se antoja muy complicado y salvar a Adobe tampoco es su sueño hecho realidad.

21 de mayo de 2010

Ophcrack Live CD

Esta es una herramienta para crackear las contraseñas de Windows basada en las tablas Rainbow. Es una implementación muy eficiente de las tablas rainbow hecha por los inventores de este método. Viene con una Interfaz Gráfica de Usuario GTK+ y corre bajo Windows, Mac OS X (CPU Intel) y también en Linux.

Lo podrian usar por si pierden u olvidan su clave de administrador.

Fuente: http://ophcrack.sourceforge.net/

Descargas:

VERSION XP

VERSION VISTA

20 de mayo de 2010

Un problema en el parche descubre una infección oculta

Un rootkit hace estragos en XP, parche para IE y actualizaciones de Adobe.

La infame Pantalla azul de la muerte regresó por sorpresa en febrero, como heraldo de un programa malicioso.

Algunos usuarios de Windows XP que habían aplicado todos los parches emitidos por Microsoft en su Patch Tuesday regular de ese mes se quejaron cuando sus sistemas empezaron a arrancar continuamente, quizás con la temida PAM. Pero la culpa no era de los parches.

En lugar de ellos, los reinicios fueron causados por un rootkit, un tipo de programa malicioso oculto que se usa para esconder otros programas maliciosos. Después de examinar los informes del problema, Microsoft encontró que unos cambios efectuados en los archivos esenciales del sistema hicieron que los sistemas infectados con el rootkit Alureon se volvieran locos después de instalar el parche para el núcleo MS10-015.

WINDOWS XP SUFRE

Microsoft dice que el problema con Alureon sólo afecta a los sistemas de 32 bits y mayormente a Windows XP. El parche para el núcleo resuelve una vulnerabilidad que los atacantes podrían usar para ejecutar mandos privilegiados en una PC, para Windows 2000, Server 2003, Vista, Server 2008 y Windows 7 (vea find.pcworld.com/69818). Para los usuarios de XP afectados, Microsoft está ofreciendo ayuda gratis si se llama al número 866/727-2338.

Un parche separado y menos problemático de Windows tapa un agujero importante de seguridad que puede permitir que los archivos envenenados de DirectShow AVI lancen ataques en los sistemas vulnerables. Este parche es esencial para todas las versiones de Windows (2000, XP, Server 2003, Vista, Server 2008, 7), excepto algunas versiones de Server 2003 y Server 2008. Para más detalles, visite find.pcworld.com/69819.

BLOQUEE LOS ATAQUES DE LA WEB

Para protegerse de potenciales ataques desde un sitio malicioso de la Web, obtenga un segundo parche crítico para Windows 2000, XP y Server 2003. La corrección se ocupa de una vulnerabilidad en el Windows Shell Handler (navegue hasta find.pcworld.com/69820 para más información).

Un error para las redes en Vista afecta la manera en que Windows maneja TCP/IP, que se utiliza para la mayoría de las comunicaciones en las redes. El peor agujero sólo puede ser aprovechado si usted tiene activado IPv6. Windows Server 2008 también está afectado, pero ninguna otra versión de Windows (vea find.pcworld.com/69822).

NUEVOS “KILL BITS” PARA IE

Por último, una actualización de “kill bits” para Internet Explorer bloqueará los controles ActiveX vulnerables para que no se ejecuten en el IE. Los “kill bits” adicionales (find.pcworld.com/69823) se consideran críticos para Windows XP y 2000 e importantes para Vista y Windows 7.

Ejecute Windows Update para asegurarse de que tiene esta corrección necesaria para Windows. Y no deje que el potencial de una trampa de reinicio perpetrada por un programa malicioso le disuada: la única cosa peor que una PAM sería estar infectado por un programa malicioso no detectado que roba su información.

MÁS ATAQUES CONTRA ADOBE

Según ScanSafe, una compañía de seguridad de la Web, cuatro de cada cinco ataques desde la Web encontrados a finales de 2009 eran de archivos PDF maliciosos que se concentraban en ciertos defectos de Adobe (find.pcworld.com/69824).

El último parche de Adobe actualiza Reader y Acrobat a 9.3.1 (o 8.2.1 si usted usa la versión 8). Pulse Ayuda•Comprobar actualizaciones para ver si tiene la última versión y visite find.pcworld.com/69825 para más detalles.

Fuente: http://www.pcwla.com/

Suscribirse a:

Entradas (Atom)